Innhold

- Hvorfor sette opp et inntrengingsdeteksjonssystem?

- Installere snortpakken

- Å skaffe en Oinkmaster-kode

- Følg trinnene nedenfor for å få tak i Oinkmaster-koden:

- Skriv inn Oinkmaster-koden i Snort

- Manuell oppdatering av reglene

- Legge til grensesnitt

- Konfigurere grensesnittet

- Velge regelkategorier

- Hva er formålet med regelkategorier?

- Hvordan kan jeg få mer informasjon om reglekategoriene?

- Populære kategorier for fnyseregler

- Innstillinger for prosessor og flyt

- Starte grensesnittene

- Hvis Snort ikke starter

- Ser etter varsler

Sam jobber som nettverksanalytiker for et algoritmisk handelsfirma. Han oppnådde sin bachelorgrad i informasjonsteknologi fra UMKC.

Hvorfor sette opp et inntrengingsdeteksjonssystem?

Hackere, virus og andre trusler undersøker hele tiden nettverket ditt, på jakt etter en måte å komme seg inn. Det tar bare en hacket maskin for at et helt nettverk blir kompromittert. Av disse grunner anbefaler jeg at du setter opp et system for gjenkjenning av inntrenging slik at du kan holde systemene dine sikre og overvåke de forskjellige truslene på Internett.

Snort er en åpen kildekode-ID som enkelt kan installeres på en pfSense-brannmur for å beskytte et hjem- eller bedriftsnettverk mot inntrengere. Snort kan også konfigureres til å fungere som et innbruddsforebyggende system (IPS), noe som gjør det veldig fleksibelt.

I denne artikkelen vil jeg lede deg gjennom prosessen med å installere og konfigurere Snort på pfSense 2.0, slik at du kan begynne å analysere trafikk i sanntid.

Installere snortpakken

For å komme i gang med Snort, må du installere pakken ved hjelp av pfSense pakkebehandling. Pakkebehandling er lokalisert i systemmenyen i pfSense web GUI.

Finn Snort fra listen over pakker, og klikk deretter plussymbolet på høyre side for å starte installasjonen.

Det er normalt for snort å ta et par minutter å installere, det har flere avhengigheter som pfSense først må laste ned og installere.

Etter at installasjonen er fullført, vises Snort i tjenestemenyen.

Snort kan installeres ved hjelp av pfSense pakkebehandling.

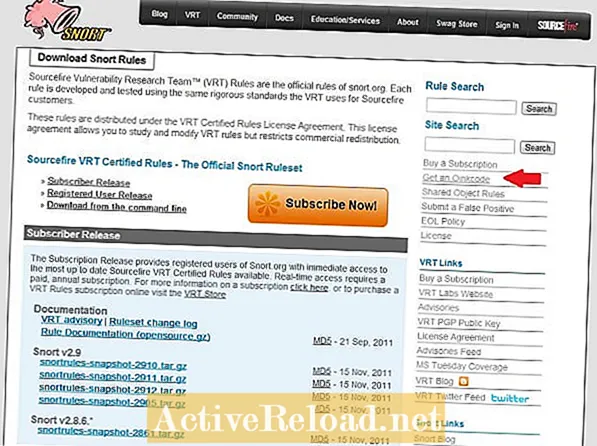

Å skaffe en Oinkmaster-kode

For at Snort skal være nyttig, må det oppdateres med det siste settet med regler. Snort-pakken kan automatisk oppdatere disse reglene for deg, men først må du skaffe deg en Oinkmaster-kode.

Det er to forskjellige sett med Snort-regler tilgjengelig:

- Utgivelsessettet for abonnenter er det mest oppdaterte settet med tilgjengelige regler. Sanntids tilgang til disse reglene krever et årlig abonnement.

- Den andre versjonen av regler er den registrerte brukerutgivelsen, som er helt gratis for alle som registrerer seg på nettstedet Snort.org.

Hovedforskjellen mellom de to regelsettene er at reglene i den registrerte brukerutgivelsen ligger 30 dager etter abonnementsreglene. Hvis du vil ha den mest oppdaterte beskyttelsen, bør du skaffe deg et abonnement.

Følg trinnene nedenfor for å få tak i Oinkmaster-koden:

- Besøk Snort regler-nettsiden for å laste ned den versjonen du trenger.

- Klikk på 'Registrer deg for en konto' og opprett en Snort-konto.

- Når du har bekreftet kontoen din, logger du på Snort.org.

- Klikk på 'Min konto' i øvre koblingslinje.

- Klikk på 'Abonnementer og Oinkcode' -fanen.

- Klikk på Oinkcodes-lenken, og klikk deretter på 'Generer kode'.

Koden forblir lagret i kontoen din, slik at du kan få den senere hvis nødvendig. Denne koden må legges inn i Snort-innstillingene i pfSense.

En Oinkmaster-kode kreves for å laste ned regler fra Snort.org.

Skriv inn Oinkmaster-koden i Snort

Etter å ha fått Oinkcode, må den legges inn i innstillingene for Snort-pakken. Snort-innstillingssiden vises i tjenestemenyen i nettgrensesnittet. Hvis den ikke er synlig, må du sørge for at pakken er installert og installere pakken på nytt om nødvendig.

Oinkcode må oppgis på den globale innstillingssiden i Snort-innstillingene. Jeg liker også å merke av i boksen for å aktivere regler for Emerging Threats. ET-reglene opprettholdes av et open source-fellesskap og kan gi noen tilleggsregler som kanskje ikke finnes i Snort-settet.

Automatiske oppdateringer

Som standard oppdaterer ikke Snort-pakken reglene automatisk. Det anbefalte oppdateringsintervallet er hver 12. time, men du kan endre dette slik at det passer ditt miljø.

Ikke glem å klikke på "lagre" -knappen når du er ferdig med å gjøre endringene.

Manuell oppdatering av reglene

Snort kommer ikke med noen regler, så du må oppdatere dem manuelt første gang. For å kjøre den manuelle oppdateringen, klikk på oppdateringsfanen og deretter på oppdateringsregler-knappen.

Pakken laster ned de nyeste regelsettene fra Snort.org og også Emerging Threats hvis du har valgt det alternativet.

Etter at oppdateringene er ferdige, blir reglene hentet ut og er deretter klare til bruk.

Reglene må lastes ned manuelt første gang Snort settes opp.

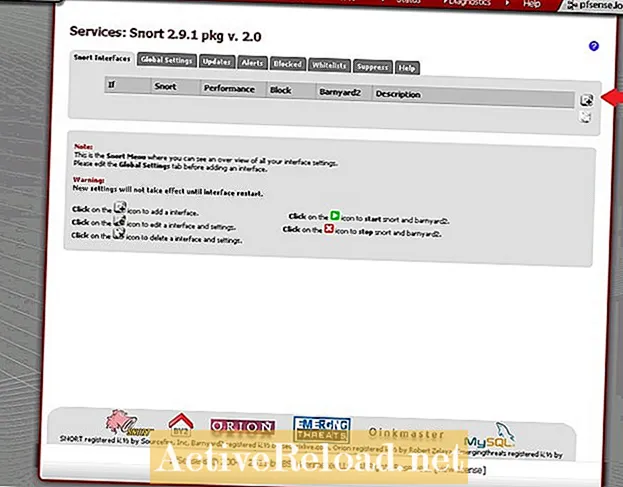

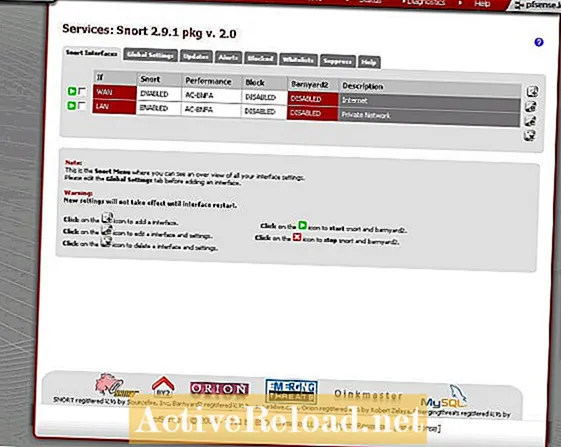

Legge til grensesnitt

Før Snort kan begynne å fungere som et innbruddsdeteksjonssystem, må du tilordne grensesnitt for å overvåke det. Den typiske konfigurasjonen er at Snort overvåker WAN-grensesnitt. Den andre vanligste konfigurasjonen er at Snort overvåker WAN- og LAN-grensesnittet.

Overvåking av LAN-grensesnittet kan gi noe synlighet for angrep som skjer innenfra nettverket ditt. Det er ikke uvanlig at en PC i LAN-nettverket blir smittet av skadelig programvare og begynner å angripe på systemer i og utenfor nettverket.

For å legge til et grensesnitt, klikk på plussymbolet du finner i Snort-grensesnittets fane.

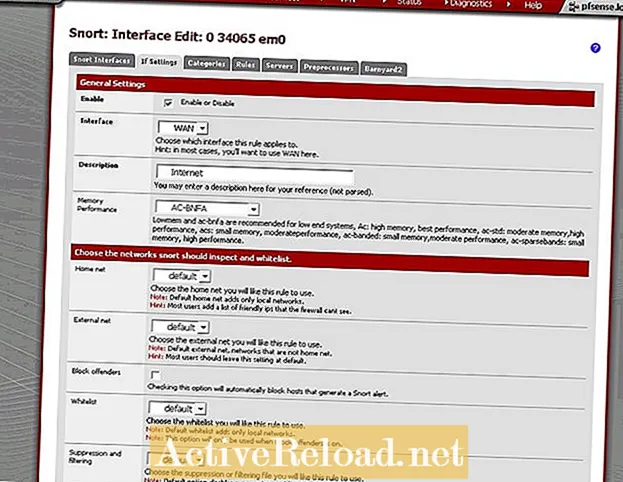

Konfigurere grensesnittet

Etter å ha klikket på knappen Legg til grensesnitt, vil du se siden for grensesnittinnstillinger.Innstillingssiden inneholder mange alternativer, men det er bare noen få du virkelig trenger å bekymre deg for å få ting i gang.

- Merk av for aktiveringsboksen øverst på siden.

- Velg deretter grensesnittet du vil konfigurere (i dette eksemplet konfigurerer jeg WAN først).

- Sett minneytelsen til AC-BNFA.

- Merk av i boksen "Loggvarsler for å fnisse unified2-fil" slik at barnyard2 vil fungere.

- Klikk på lagre.

Hvis du kjører en multi-wan-ruter, kan du fortsette og konfigurere de andre WAN-grensesnittene på systemet ditt. Jeg anbefaler også å legge til LAN-grensesnittet.

Før du starter grensesnittene, er det noen flere innstillinger som må konfigureres for hvert grensesnitt. For å konfigurere tilleggsinnstillingene, gå tilbake til kategorien Snort-grensesnitt og klikk på 'E' -symbolet til høyre på siden ved siden av grensesnittet. Dette tar deg tilbake til konfigurasjonssiden for det aktuelle grensesnittet. For å velge reglekategoriene som skal være aktivert for grensesnittet, klikk på kategorikategorien. Alle registreringsreglene er delt inn i kategorier. Kategorier som inneholder regler fra Emerging Threats vil begynne med "emerging", og regler fra Snort.org begynner med "snort." Når du har valgt kategoriene, klikker du på lagringsknappen nederst på siden. Ved å dele reglene i kategorier, kan du bare aktivere de spesifikke kategoriene du er interessert i. Jeg anbefaler å aktivere noen av de mer generelle kategoriene. Hvis du kjører bestemte tjenester på nettverket ditt, for eksempel en web- eller databaseserver, bør du også aktivere kategorier som gjelder dem. Det er viktig å huske at Snort vil kreve flere systemressurser hver gang en ekstra kategori slås på. Dette kan også øke antall falske positive. Generelt sett er det best å bare slå på gruppene du trenger, men eksperimentere gjerne med kategoriene og se hva som fungerer best.Velge regelkategorier

Hva er formålet med regelkategorier?

Hvordan kan jeg få mer informasjon om reglekategoriene?

Hvis du vil finne ut hvilke regler som er i en kategori og lære mer om hva de gjør, kan du klikke på kategorien. Dette vil koble deg direkte til listen over alle regler i kategorien.

Populære kategorier for fnyseregler

| kategori navn | Beskrivelse |

|---|---|

snort_botnet-cnc.rules | Målretter kjente botnet kommando- og kontrollverter. |

snort_ddos.rules | Oppdager tjenestenektangrep. |

snort_scan.rules | Disse reglene oppdager havneskanning, Nessus-sonder og andre angrep for informasjonsinnsamling. |

snort_virus.rules | Oppdager signaturer fra kjente trojanere, virus og orm. Det anbefales på det sterkeste å bruke denne kategorien. |

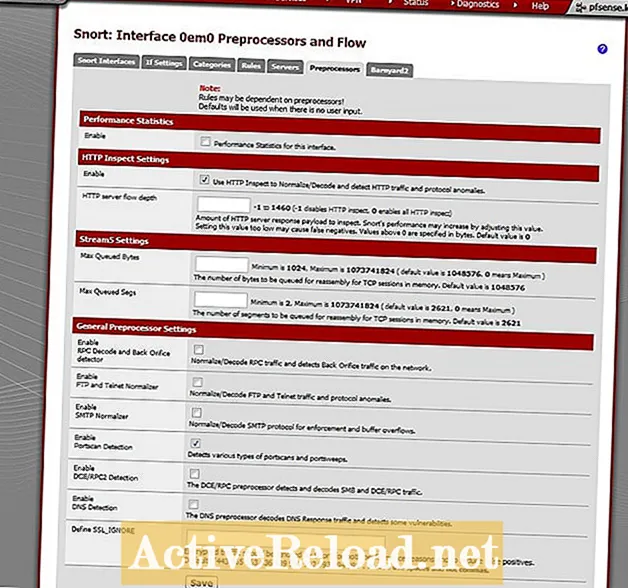

Innstillinger for prosessor og flyt

Det er noen innstillinger på innstillingssiden for prosessorer som skal aktiveres. Mange av registreringsreglene krever at HTTP-inspeksjon er aktivert for at de skal fungere.

- Under HTTP-inspeksjonsinnstillinger aktiverer du 'Bruk HTTP-inspeksjon for å normalisere / dekode'

- I den generelle delen av preprosessorinnstillinger aktiverer du 'Portscan Detection'

- Lagre innstillingene.

Starte grensesnittene

Når et nytt grensesnitt legges til Snort, begynner det ikke å kjøre automatisk. For å starte grensesnitt manuelt, klikk på den grønne avspillingsknappen på venstre side av hvert grensesnitt som er konfigurert.

Når Snort kjører, vises teksten bak navnet på grensesnittet i grønt. For å stoppe Snort, klikk på den røde stoppknappen på venstre side av grensesnittet.

Det er et par vanlige problemer som kan forhindre at Snort starter.

Hvis Snort ikke starter

Ser etter varsler

Etter at Snort er vellykket konfigurert og startet, bør du begynne å se varsler når trafikk som samsvarer med reglene blir oppdaget.

Hvis du ikke ser noen varsler, gi det litt tid og sjekk igjen. Det kan ta en stund før du ser noen varsler, avhengig av hvor mye trafikk og regler som er aktivert.

Hvis du vil vise varslene eksternt, kan du aktivere grensesnittinnstillingen "Send varsler til hovedsystemloggene." Varsler som vises i systemloggene kan være sett eksternt ved hjelp av Syslog.

Denne artikkelen er nøyaktig og sann etter best forfatterens viten. Innholdet er kun for informasjons- eller underholdningsformål og erstatter ikke personlig rådgivning eller profesjonell rådgivning i forretningsmessige, økonomiske, juridiske eller tekniske forhold.